Memantau aktivitas mencurigakan pengguna menjadi salah satu langkah penting dalam menjaga keamanan dunia digital. Di era di mana ancaman siber kian berkembang, kemampuan untuk mendeteksi serta merespons aktivitas mencurigakan secara cepat dan tepat menjadi krusial. Dengan meningkatkan kesadaran serta penerapan teknologi pengawasan yang canggih, potensi kerugian akibat penyalahgunaan akses maupun ancaman lainnya dapat diminimalkan.

Mengapa Pemantauan Aktivitas Mencurigakan Penting?

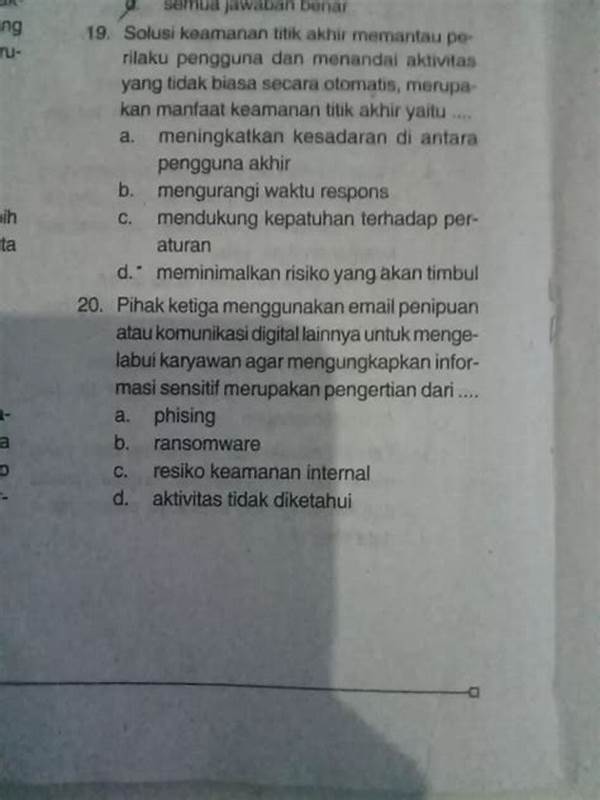

Pemantauan aktivitas mencurigakan pengguna memiliki peran penting dalam menjaga integritas sistem informasi. Pada dasarnya, aktivitas pengguna yang tidak biasa dapat menandakan adanya upaya akses tidak sah atau potensi serangan siber. Tindakan proaktif dalam mendeteksi pola perilaku yang mencurigakan bisa menjadi langkah awal dalam mencegah kerugian yang lebih besar, seperti pencurian data atau penyebaran malware.

Proses ini melibatkan penggunaan berbagai alat dan teknik analisis untuk mengenali pola akses yang tidak biasa. Misalnya, jika terdapat upaya login dari lokasi geografis yang tidak lazim atau penggunaan akun di waktu yang tidak biasa, hal tersebut dapat menjadi tanda awal perlunya investigasi lebih lanjut. Dengan memanfaatkan teknologi berbasis kecerdasan buatan dan machine learning, pemantauan ini dapat dilakukan secara terotomatisasi untuk meningkatkan efisiensi dan ketepatan dalam mengidentifikasi ancaman.

Selain itu, pemantauan aktivitas mencurigakan pengguna juga membantu dalam mendeteksi kelemahan keamanan yang belum teridentifikasi. Setiap sistem memiliki kerentanan, dan memahami aktivitas pengguna yang mencurigakan dapat memberikan informasi berharga untuk memperkuat langkah-langkah keamanan yang ada, serta merancang skenario mitigasi yang lebih efektif.

Teknik-Teknik dalam Pemantauan Aktivitas Mencurigakan Pengguna

1. Log Management: Pemantauan log adalah langkah mendasar dalam memantau aktivitas pengguna. Dengan menganalisis log, administrator dapat mendeteksi upaya akses tidak sah atau aktivitas yang mencurigakan.

2. User Behavior Analytics (UBA): Teknik ini mengamati pola perilaku pengguna. Jika terdapat penyimpangan dari kebiasaan normal, ini dapat mengindikasikan ancaman yang perlu ditindaklanjuti.

3. Intrusion Detection Systems (IDS): IDS digunakan untuk mendeteksi dan merespons aktivitas berbahaya dalam jaringan, termasuk identifikasi pola serangan.

4. Anomaly Detection: Memanfaatkan machine learning untuk mendeteksi aktivitas tak terduga yang menyimpang dari pola normal, membantu mengidentifikasi potensi ancaman.

5. Security Information and Event Management (SIEM): SIEM mengintegrasikan log data dari berbagai sumber untuk memberikan analisis real time mengenai aktivitas mencurigakan pengguna.

Tantangan dalam Pemantauan Aktivitas Mencurigakan Pengguna

Pemantauan aktivitas mencurigakan pengguna tidak lepas dari tantangan yang harus dihadapi. Salah satu tantangan utama adalah volume data yang sangat besar. Sistem pemantauan harus mampu menangani data dalam jumlah besar, menganalisis, serta menemukan pola yang mencurigakan dengan efisien tanpa mengorbankan kinerja sistem. Teknologi seperti big data dan cloud computing dapat menjadi solusi dalam menangani tantangan ini.

Tantangan lain adalah meminimalkan kesalahan deteksi. Algoritma pemantauan yang memiliki tingkat kesalahan tinggi dapat mengarah pada banyaknya peringatan palsu, yang pada akhirnya dapat mengurangi kepercayaan terhadap sistem tersebut. Oleh karena itu, pengembangan algoritma yang akurat adalah aspek kritis yang harus diperhatikan.

Aspek privasi juga menjadi pertimbangan penting. Pemantauan aktivitas pengguna harus dilakukan dengan tetap menjaga privasi individu, hanya info yang diperlukan yang harus dicatat, dan pengguna harus diberi pemahaman yang jelas tentang bagaimana data mereka dipantau dan digunakan.

Contoh Kasus Pemantauan Aktivitas Mencurigakan Pengguna

Penerapan pemantauan aktivitas mencurigakan pengguna telah banyak dilakukan dalam industri perbankan. Bank sering kali memanfaatkan teknologi UBA untuk mengidentifikasi transaksi yang mencurigakan, seperti penarikan tunai dalam jumlah besar yang tidak biasa, atau transfer ke rekening yang tidak dikenal. Dengan adanya sistem ini, bank dapat mengimplementasikan tindakan pengamanan tambahan sebelum melakukan transaksi, seperti verifikasi dua faktor untuk memastikan keamanan.

Industri e-commerce juga kerap menggunakan teknik pemantauan ini untuk melindungi diri dari penipuan pembayaran. Dengan memantau kebiasaan pembelian pengguna, sistem dapat mendeteksi jika ada perubahan mendadak dalam pola belanja yang bisa mengindikasikan pencurian identitas atau kartu pembayaran.

Strategi Efektif untuk Pemantauan Aktivitas Mencurigakan Pengguna

Untuk memaksimalkan efektivitas pemantauan aktivitas mencurigakan pengguna, sejumlah strategi dapat diterapkan. Pertama, pemanfaatan teknologi machine learning dapat diintegrasikan untuk mengidentifikasi pola anomali dengan lebih cepat dan akurat. Algoritma pembelajaran ini dapat berkembang secara otomatis mempelajari perubahan dalam perilaku pengguna seiring waktu, sehingga meningkatkan akurasi deteksi.

Kedua, kolaborasi antar departemen atau institusi dalam berbagi informasi tentang ancaman yang diidentifikasi juga dapat meningkatkan efektivitas pemantauan. Dengan mengakses data dari berbagai sumber, pemantauan dapat berlangsung dengan basis informasi yang lebih solid.

Ketiga, edukasi kepada pengguna mengenai cara kerja sistem pemantauan ini serta penerapan praktik keamanan dasar harus dilakukan secara rutin. Pengguna yang dinyatakan sadar akan ancaman yang ada lebih mungkin untuk melakukan tindakan proaktif dalam menjaga keamanan data mereka.

Kesimpulan tentang Pemantauan Aktivitas Mencurigakan Pengguna

Secara keseluruhan, pemantauan aktivitas mencurigakan pengguna merupakan elemen vital dalam manajemen keamanan siber modern. Dengan meningkatnya kompleksitas ancaman digital, sistem pemantauan yang efektif tidak hanya berguna untuk mendeteksi akses tidak sah tetapi juga penting untuk memastikan kepatuhan terhadap standar keamanan dan regulasi yang berlaku.

Melalui kombinasi teknologi canggih, kolaborasi, dan edukasi, organisasi dapat membangun ekosistem keamanan yang lebih kuat. Di masa depan, tantangan yang dihadapi dalam pemantauan ini mungkin akan terus berkembang, tetapi dengan pendekatan yang adaptif dan proaktif, organisasi dapat terus memastikan kemampuan mereka untuk mendeteksi dan merespons ancaman dengan lebih baik.